Los Peligros de Enviar Facturas por e-mail: Fraude y Seguridad en la era digital

¿Le han estafado modificando o suplantando el numero de cuenta bancaria en la factura de un proveedor o cliente? ¿Pagó una factura recibida por correo electrónico pero el dinero no llega a la persona indicada y lo recibe un ciberdelincuente en su cuenta bancaria en el extranjero? En PeriTe elaboramos informes periciales en el que analizamos todo lo sucedido para poder presentarlo como prueba en cualquier disputa o juicio

En la era digital en la que vivimos, el envío de facturas por correo electrónico se ha convertido en una práctica empresarial común. Este intercambio de correos aparentemente inofensiva ahorra tiempo y recursos, pero también abre la puerta a una serie de riesgos de seguridad informática que pueden tener consecuencias devastadoras. En este artículo, nuestro perito judicial en informática forense D. PedroJ. Moreno expone en detalle los peligros de enviar facturas por correo electrónico y el creciente fraude que acecha en este ámbito ( sobre todo la estafa del cambio de número de cuenta bancaria en correos electrónicos), así como consejos para evadir estos fraudes y lo que un perito informático puede hacer para ayudarte en estos casos.

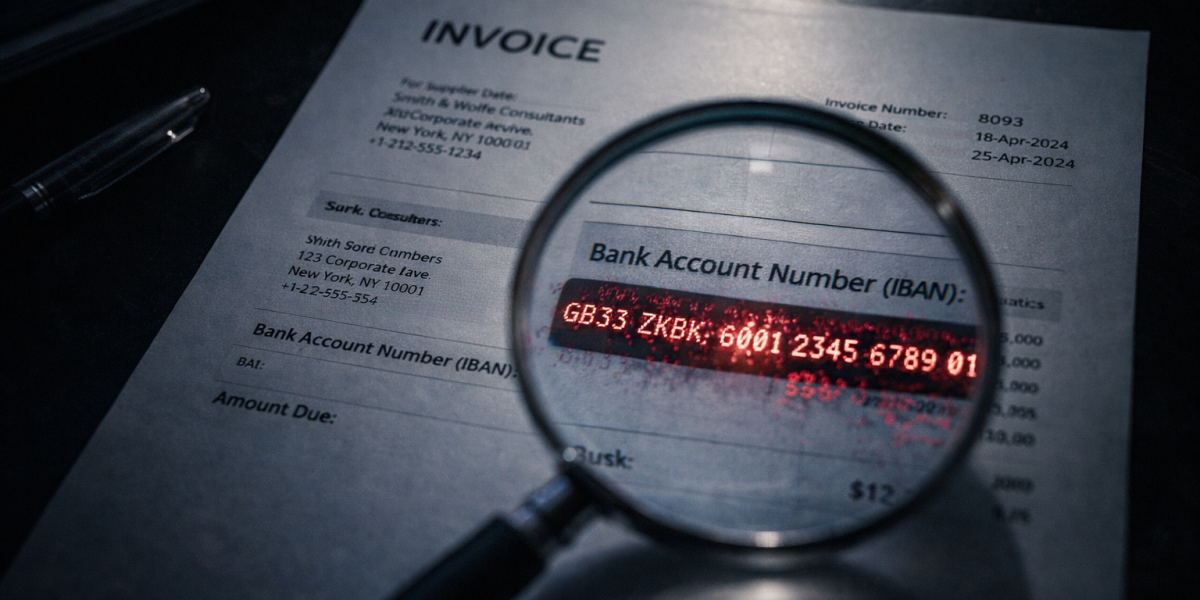

Modificación por terceros de las facturas recibidas o enviadas por email: Un Fraude creciente

EL fraude BEC

BEC (Business E-mail Compromise o correo electrónico corporativo comprometido) es un tipo de fraude contra empresas que realizan transferencias electrónicas de dinero. El ciberdelincuente suplanta a uno de nuestros proveedores e intercepta los correos de facturación que nos envía, cambiando la cuenta del banco donde realizar los pagos, de manera que hagamos una transferencia a una cuenta controlada por ellos.

Phishing y Suplantación de Identidad

El phishing es una de las amenazas más comunes. Los ciberdelincuentes recopilan información de contacto de empresas y envían facturas falsificadas que parecen legítimas. Estas facturas pueden incluir detalles convincentes, como logotipos y encabezados de correo electrónico de la empresa, lo que engaña a los destinatarios para que realicen pagos en cuentas fraudulentas. El resultado es la pérdida de fondos y expolio de datos sensibles. Las técnicas de phishing también pueden ser utilizadas para conseguir el usuario y contraseña del correo del emisor o receptor del correo para controlar cualquier mensaje enviado o recibido.

Facturación Falsa y Fraude de Proveedores

Otro peligro que enfrentan las empresas es la facturación falsa. Los estafadores pueden enviar facturas infladas o completamente inventadas a empresas, confiando en la velocidad y la cantidad de transacciones para que estas facturas pasen desapercibidas. Además, existe el riesgo de fraude de proveedores, donde los ciberdelincuentes se hacen pasar por proveedores legítimos y envían facturas falsificadas para pagos que nunca se destinan a la empresa real.

Vulnerabilidades en la Transmisión de Correo Electrónico

Intercepción de Correo Electrónico (Ataque man in the middle)

Los correos electrónicos que contienen facturas y datos financieros pueden ser interceptados por terceros malintencionados mientras viajan por la red. Los datos sensibles pueden ser robados y utilizados para cometer fraudes financieros u otras actividades delictivas.

Este fraude se realiza comúnmente con el famoso ataque denominado «man in the middle» o «hombre en medio». En este tipo de fraudes se intercepta sin autorización la comunicación entre dos servidores de correo. Este ataque permite al ciberdelincuente modificar el correo interceptandolo de varias maneras, ya sea escuchando o esnifando (sniffer) el tráfico de la comunicación o bien obteniendo información sensible como credenciales de acceso o información financiera para conseguir suplantar la identidad de alguna de las partes. Para que un ataque man in the middle funcione correctamente el estafador debe asegurarse que será el único punto de comunicación entre los dos agentes originales.

En el caso de los correos electrónicos el cibercriminal debe ser capaz de interceptar el mail nada más ser emitido en el servidor de correo saliente, o bien justo antes de ser recibido y depositado en el buzón de entrada del destinatario. Para llevar a cabo una suplantación de facturas, el ataque man in the middle suele combinarse el mail spoofing.

Mail Spoofing

El email spoofing, o correo de suplantación de identidad, es una técnica empleada en los ataques de spam y de phishing para hacerle pensar a un usuario que un mensaje proviene de una persona o entidad que conocen o en la que confían. Mediante la tecnica de «spoofing» el remitente falsifica los encabezados del correo electrónico para que el software cliente muestre la dirección de remitente fraudulenta, que la mayoría de los usuarios acepta tal como la ven. A menos que se analice detalladamente los encabezados del correo, los usuarios solamente verán el remitente falso en el mensaje. Si este es un nombre que reconocen y el correo responde a una operativa recurrente, es más que probable que confíen en este y te hagan creer que la factura recibida ha sido emitida por un proveedor o cliente de confianza y que ésta es auténtica e íntegra. La suplantación y estafa de facturas se está haciendo cada vez de formas más sofisticadas.

Malware y Virus Adjuntos

Los archivos adjuntos de las facturas pueden contener malware o virus que infecten los sistemas de la empresa receptora. Estos programas maliciosos pueden robar datos, dañar la infraestructura de TI o incluso secuestrar información sensible.

Evitar engaños en facturas y Buenas Prácticas

Firma del correo y/o Cifrado

La firma electrónica y el cifrado son herramientas esenciales para proteger las facturas electrónicas. Utilizar una firma electrónica garantiza la integridad de los documentos, mientras que el cifrado protege los datos adjuntos, asegurando que solo las partes autorizadas tengan acceso.

El protocolo para transferencia simple de correo (SMTP) es el protocolo que utilizan los servidores de correo el para el intercambio de mensajes de correo electrónico entre un emisor y un receptor, pero resulta que el protocolo SMTP no proporciona un mecanismo por sí mismo para proporcionar la autenticación de quién remite el correo electrónico ni tampoco la integridad de los datos enviados, lo que posibilita la suplantación de identidad de un correo electrónico así como su alteración durante el envío.

La firma DKIM (Domain Keys Identified Mail) es un encabezado añadido al mensaje y está asegurado con encriptación. Una vez que el receptor (o el sistema receptor) determina que un correo electrónico está firmado con una firma DKIM válida, certifica que ni el cuerpo del mensaje ni los archivos adjuntos han sido modificados.

El SPF o Sender Policy Framework es un registro que identifica a uno o varios servidores como remitentes permitidos por el dominio que está realizando el envío. Con ello se puede determinar si el origen de un correo es efectivamente el emisor que dice ser, previniendo el phishing o suplantación de identidad del remitente.

Así pues, se podría llevar a cabo la suplantación de facturas mucho más fácil en correos electrónicos que no cuentan con cabeceras DKIM y/o SPF, ni están firmados electrónicamente. Por ese motivo debes de asegurar que tu proveedor de correo te activa estas opciones

Firma digital de las facturas para garantizar que la factura es legítima

La forma más efectiva de garantizar que una factura PDF o en cualquier otro formato no ha sido manipulada es firmarla electrónicamente con un certificado digital. Esta operación, que se puede hacer en segundos, garantiza que el documento que recibe tu cliente no ha sido alterada en ningún momento. Basta con indicar al cliente que compruebe la situación de la firma electrónica en el PDF.

El cifrado de correo electrónico

El correo electrónico resulta ilegible excepto para su emisor y para su receptor, los cuales cuentan con las llaves de cifrado y descrifrado. Por tanto el contenido no puede ser interceptado y alterado por un tercero.

Verificación Rigurosa de Facturas

La verificación rigurosa de facturas es crucial. Antes de realizar un pago, verifica siempre la autenticidad de la factura. Compara los detalles con acuerdos previamente establecidos y ante cualquier duda o sospecha comunícate directamente con el proveedor para confirmar cualquier cambio en los detalles de pago o para confirmar la cuenta bancaria de pago

Tercero de Confianza

Envío del correo electrónico a través de tercero de confianza, pudiendo descargar el receptor del contenido de la comunicación desde una pasarela segura habilitada por dicho tercero.

Educación y Capacitación del Personal

La educación y la capacitación del personal son esenciales para prevenir fraudes en las facturas electrónicas. Los empleados deben ser conscientes de las amenazas y saber cómo identificar correos electrónicos fraudulentos y facturas sospechosas. La capacitación continua y la concienciación pueden ayudar a evitar errores costosos.

Responsabilidad de las partes implicadas en una estafa de factura digital falsa

Una vez sufrida la ciberestafa y realizado el abono de la cantidad especificada en la factura falsa, ¿en quien recae la responsabilidad? ¿Debe volver a pagar el receptor de la factura para poder recibir lo contratado? ¿Debe el proveedor entregar el producto o servicio sin haber recibido el pago? ¿Cómo se debe actuar?

¿Es siempre necesario identificar a la víctima de la estafa?

En la mayoría de casos judiciales en los que he trabajado como perito informático en casos de suplantación de facturas, se suele buscar a la víctima del «hackeo». Esto se hace con el propósito de responsabilizar a dicha persona por los daños económicos y perjuicios a terceros causados por la estafa. Pero la realidad es que el cibercriminal no siempre accede directamente a las cuentas de correo electrónico del remitente o del destinatario de la factura digital, sino que intercepta y modificado la comunicación en tránsito. Hay cuatro posibles agentes, cada uno con diferentes niveles de responsabilidad:

- La persona o entidad que emite la factura digital.

- La persona o entidad receptora de la factura digital.

- El proveedor de servicios de correo electrónico del emisor.

- El proveedor de servicios de correo electrónico del receptor.

En los casos de suplantación de facturas digitales a través del correo electrónico, la responsabilidad de cada uno de estos agentes involucrados debe ser evaluada individualmente con la ayuda de un informe pericial informático utilizando para ello el perito diversos criterios y herramientas forenses.

¿Qué responsabilidad tiene el proveedor de servicios de correo electrónico?

En cada caso de estafa por suplantación de facturas, se debe determinar el grado de responsabilidad de los proveedores de servicios de correo electrónico tanto del remitente como del destinatario. Los principales criterios para evaluar esta responsabilidad son:

- Si el cibercriminal interceptó las comunicaciones del servidor de correo saliente debido a una vulnerabilidad en el proveedor de correo del remitente, o si interceptó las comunicaciones del servidor de correo entrante debido a una vulnerabilidad en el proveedor de correo del destinatario.

- Si los correos electrónicos enviados desde los servidores del proveedor del remitente utilizan mecanismos de seguridad, como firmas DKIM o SPF de forma predeterminada o si esta configuración recae en el usuario.

- Si el servidor de correo entrante del proveedor de servicios del receptor verifica las firmas DKIM y SPF de los correos recibidos y los marca como spam en caso de no considerarlos seguros.

¿Qué responsabilidad tiene el emisor de la factura digital?

Como se ha mencionado antes, el emisor de la factura digital tiene ciertas obligaciones establecidas por la normativa vigente, y es crucial evaluar su cumplimiento en algunos casos de suplantación de facturas. Algunos de los aspectos a considerar incluyen:

- Si el emisor firma electrónicamente las facturas digitales que emite y si estas firmas son válidas.

- Si utiliza formatos inseguros para las facturas digitales, como facturas en papel escaneadas o PDF sin firma electrónica.

- Si, a pesar de utilizar formatos inseguros, implementa mecanismos para garantizar la autenticidad y la integridad de la comunicación de la factura.

¿Qué responsabilidad tiene el receptor de la factura digital?

El receptor de la factura no es eximido de responsabilidad en casos de estafa mediante suplantación de facturas digitales enviadas por correo electrónico. Este tiene la responsabilidad de verificar que la factura recibida cumple con las normativas legales y si presenta una firma electrónica válida o si ha sido enviada a través de un mecanismo que garantiza la autenticidad de la comunicación.

Existe la falsa creencia de que el correo electrónico puede garantizar la autenticidad del remitente, cosa que no es así. Si la suplantación o alteración fuera suficientemente evidente, podría ser responsabilizado por no verificar adecuadamente la factura recibida.

¿Cómo lleva a cabo PeriTe las periciales de correos electrónicos en casos de fraude?

En una pericial informática de suplantación de facturas digitales por correo electrónico, el perito informático debe realizar varias tareas con el objetivo de arrojar luz sobre la identidad del autor de la estafa y el grado de responsabilidad de los proveedores de servicios de correo electrónico, así como del emisor y el receptor de las facturas falsificadas.

- Estudio de dominios de email y proveedores de servicios: El perito informático determinará la identidad de los proveedores de correo electrónico tanto del remitente como del destinatario y examinará si existen vulnerabilidades de seguridad conocidas en alguno de ellos. Además, investigará si utilizan mecanismos de seguridad para enviar y recibir correos electrónicos.

- Intervención forense de los correos electrónicos: El perito informático accederá a las cuentas de correo del remitente y del destinatario de la factura digital falsificada para extraer y preservar los archivos electrónicos correspondientes a cada correo, estableciendo una cadena de custodia digital sólida sobre los elementos recopilados.

- Examen de los objetos MIME del correo electrónico: El perito informático analizará el código informático que compone cada uno de los correos electrónicos en busca de evidencias de la interceptación de las comunicaciones y de información sobre la identidad del cibercriminal y el proceso utilizado para falsificar la factura.

- Examen de la factura del emisor: Se verificará si la factura digital original, que fue falsificada por el cibercriminal, cumplía con los requisitos técnicos para las facturas electrónicas y si la comunicación de la factura era lo suficientemente segura como para garantizar su autenticidad y evitar manipulaciones por parte del receptor.

- Análisis de como hay sido tratada la factura por la parte receptora: Se evaluará si el receptor de las facturas verifica de manera diligente el origen y la autenticidad de las facturas recibidas, así como la sofisticación de la técnica de estafa perpetrada por el estafador.

Consejos finales

El envío de facturas por correo electrónico es una práctica eficiente pero no exenta de riesgos en la era digital en la que vivimos. El fraude en las facturas electrónicas es una amenaza en constante crecimiento que puede tener un impacto significativo en las finanzas y la reputación de una empresa. La seguridad informática debe ser una prioridad en todas las transacciones financieras en línea. El seguir buenas prácticas y estar alerta, puedes proteger tus finanzas y datos en un entorno digital cada vez más peligroso.

La concienciación, la educación y las medidas de protección adecuadas son clave para mitigar los peligros. En caso de duda o ante la sospecha de haber recibido una factura falsa es recomendable contactar siempre con un perito informático especializado en este tipo de delitos informáticos. En PeriTe estamos dispuestos a atenderte de forma profesional.